1x1DOS - Firewall AddOn

Diese Software wurde entwickelt, um Servern, die im Internet Dienste hosten, wie z.B. das weit verbreitete RDP (Remote Desktop Protokoll), welches Administratoren ermöglicht via Fernwartung den Server aus der Ferne zu betreuen, Schutz vor „Hackern“ zu bieten.

Unser „Denial of Service Protection“ Tool stellt eine Schnittstelle zur Microsoft integrierten Firewall sowie der Ereignisanzeige her und kann nach einem erkannten Angriff die IP Adresse des Angreifers blockieren, zusätzlich kann es diese Informationen durch die integrierte "BlackList" weiterleiten.Grundschutz

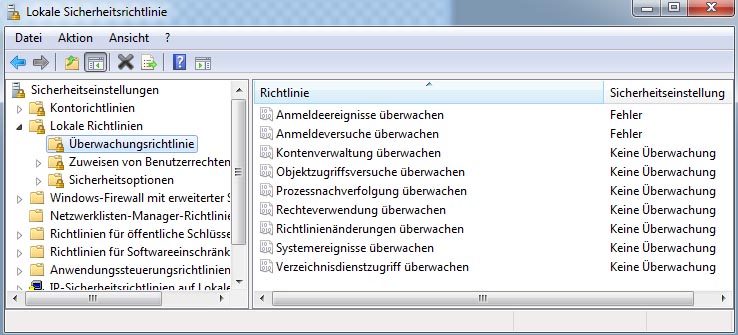

Sollten Sie Microsoft RDP-Sitzungen, aufgrund von Fernwartungsoptionen, aktiviert haben, empfiehlt es sich, auch diese mittels der lokalen Sicherheitsrichtlinien zu überwachen.

Software-Einführung

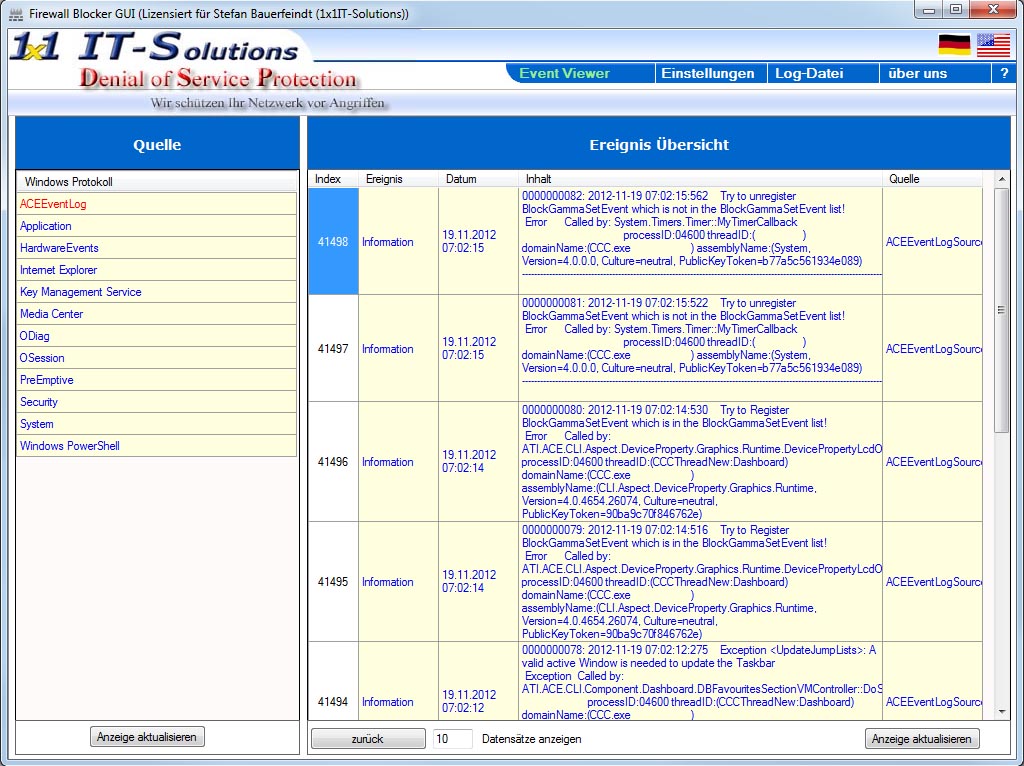

Nachdem Sie die Software (mit administrativen Rechten) auf Ihren Server kopiert und ausgeführt haben, sehen Sie als erstes einen Auszug aus Ihrer Ereignisanzeige. Unser Wizard wird Ihnen nun behilflich sein, die Software entsprechend Ihren Anforderungen zu konfigurieren.

Die nachfolgende Erklärung dient lediglich dem allgemeinen Verständnis. Die Screenshots stammen von einem Demonstration-Gerät mit Windows 7.

Mithilfe dieses Demosystems wollen wir Ihnen zeigen, wie Sie mittels der Ereignisanzeige RDP- Zugriffe loggen können und durch unsere Software erste Präventionsmaßnahmen ergreifen lassen können.

Voraussetzungen für Demoumgebung:

1. RDP-Port ist freigeben

2. Windows Firewall ist aktiv

3. Lokale Sicherheitsrichtlinien loggen Anmeldeversuche

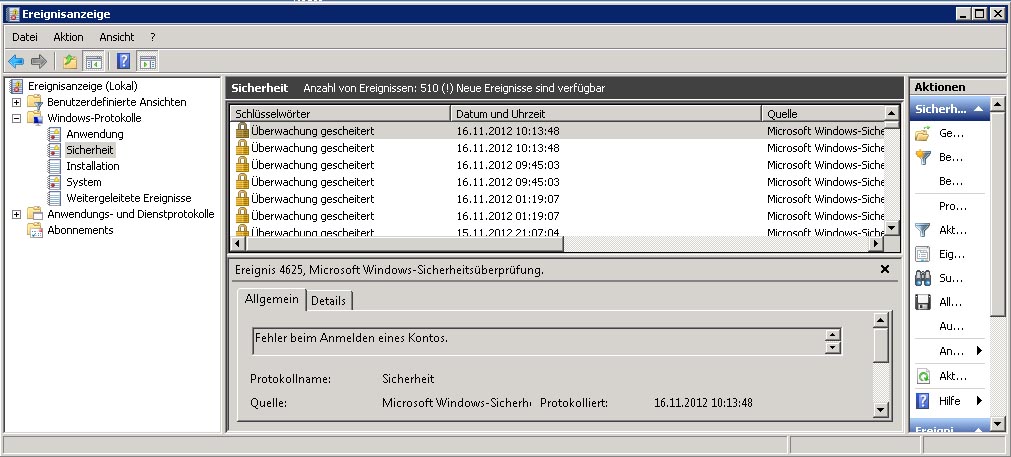

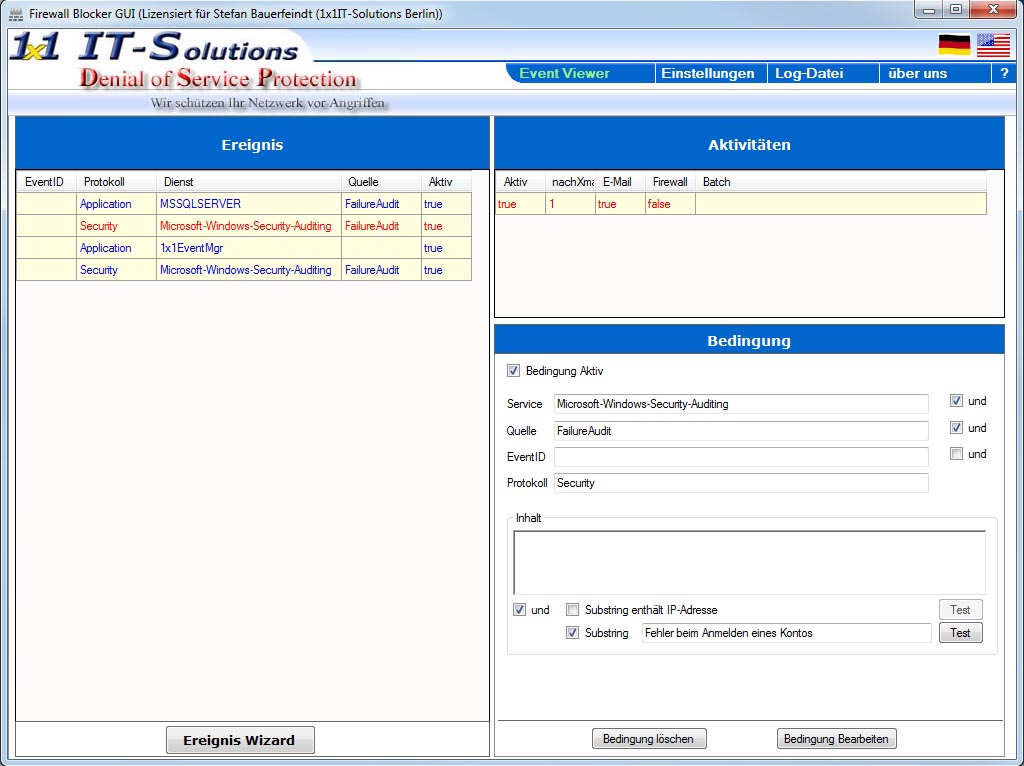

Nach dem Starten der Software öffnet sich ein Abbild der Ereignisanzeige, um Ihnen die Konfiguration des Systems visuell zu vereinfachen.

Sollten Sie Events zu RDP-Anmeldeversuchen konfigurieren, benötigt die Software ein entsprechendes Event,

welches den Inhalt des Events wiederspiegelt:

In unserem Beispiel finden wir in der Quelle „Security“ das entsprechende Ereignis, welches wir mit Doppelklick aufrufen können,

um entsprechende Events zu hinterlegen.

Wir haben bereits einige vordefinierte Events in der Software hinterlegt, die typisch für die Angreifer sind.

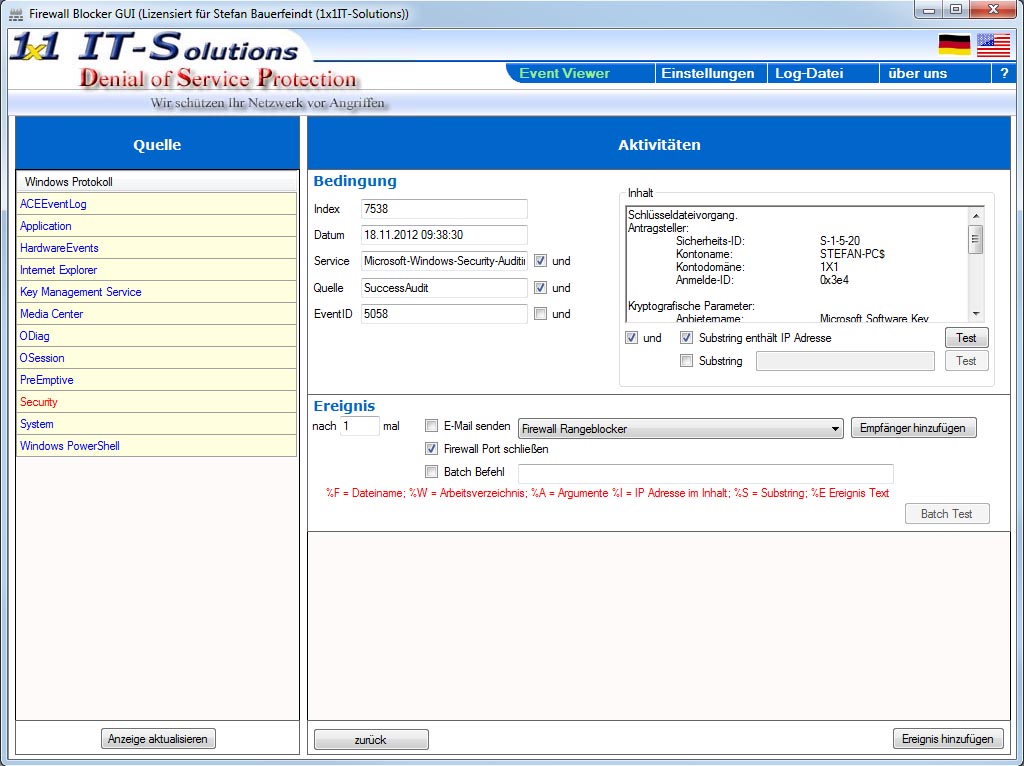

Sie können aber auch jeder Zeit eigene Eventüberwachungen erstellen:

Um den Vorgang abzuschließen, betätigen Sie den Button „Ereignis hinzufügen“. In der Übersicht können nun weitere

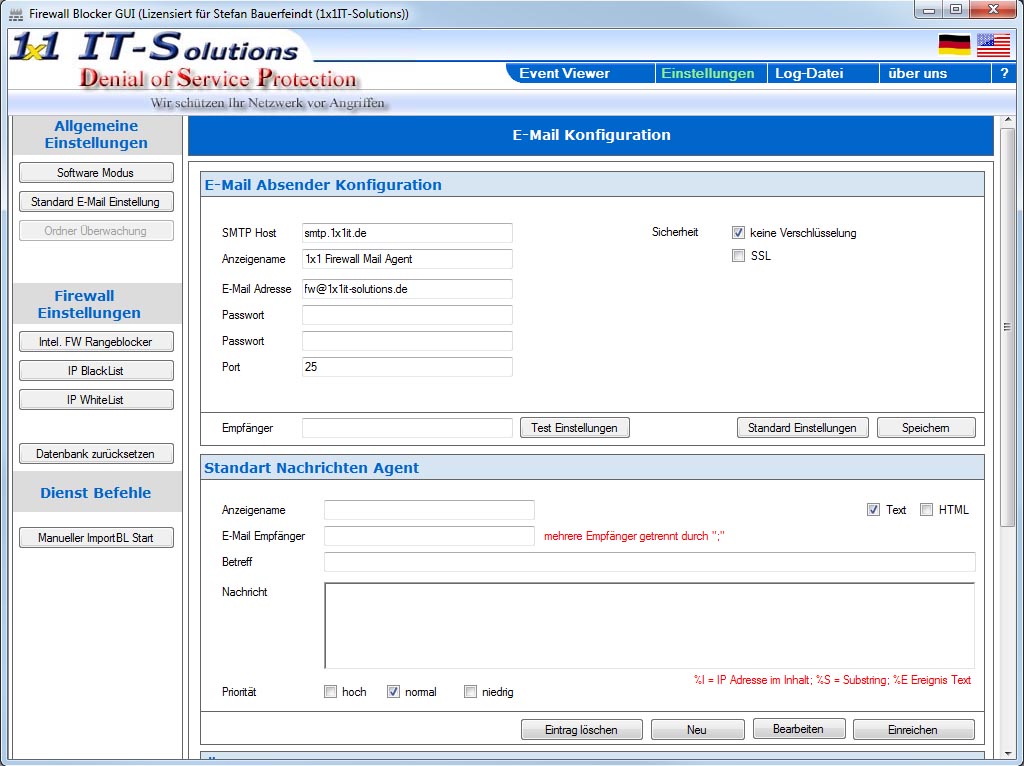

Aktivitäten dem Ereignis zugewiesen werden. Bevor sich der Administrator jedoch eine E-Mail zusenden lassen kann,

ist es erforderlich, unter Einstellungen den E-Mail-Absender einzurichten.

Sollten Sie keinen eigenen SMTP-Server haben, können Sie den Standard-Absender mit dem Button „Standard-Einstellungen“ übernehmen.

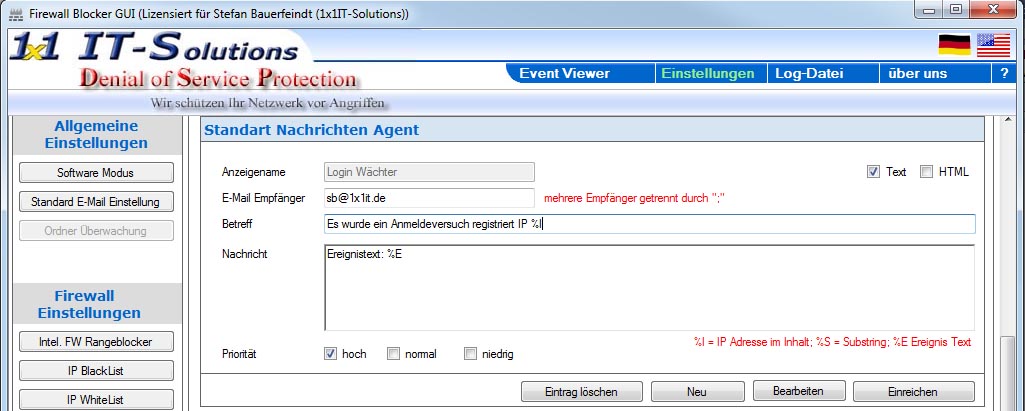

Unter den Standard-Nachrichten können nun die automatisch zu generierenden E-Mails hinzugefügt werden.

In unserem Beispiel soll der Benutzer mit der E-Mail Adresse info@firma.de über das Ereignis zusätzlich informiert werden.

Dem Ereignis wurden nun einige Aktivitäten zugewiesen.

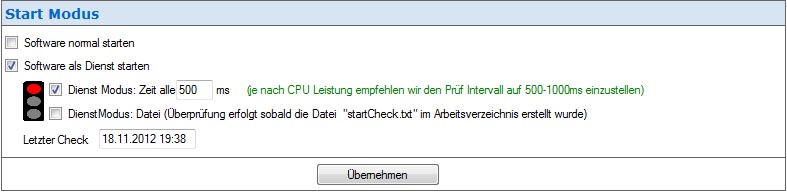

Zum Abschluss unseres Beispiels muss die Software nur noch als Dienst eingerichtet werden:

Einstellungen, Software-Modus

Nach dem Bestätigen, durch den Übernehmen-Button, wird die Software als Dienst registriert:

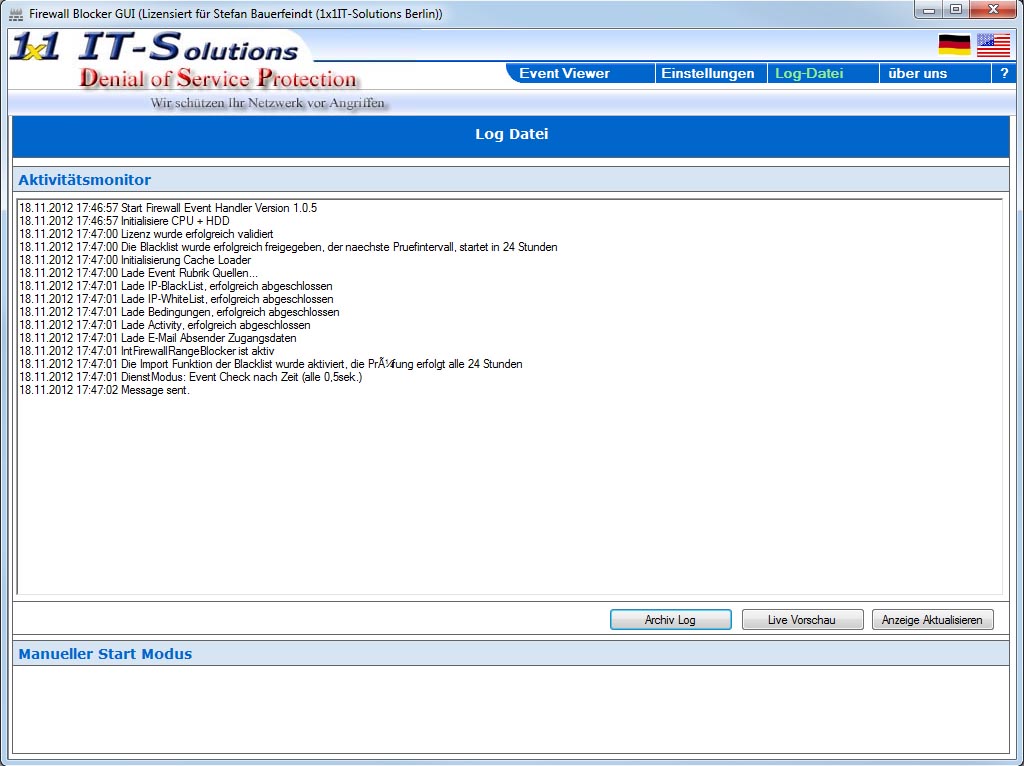

Im Bereich „Log-Datei“ kann nun der Dienst, sowie dessen Aktivitäten geprüft werden:

Im Demomodus der Software ist der Dienst lediglich für Evaluierungszwecke 10min aktiv.

Der Test:

Es folgt ein kleiner Test mit unserem Demosystem:

Hierzu melden wir uns mit fehlerhaften Zugangsdaten an diesem Demosystem via RDP an.

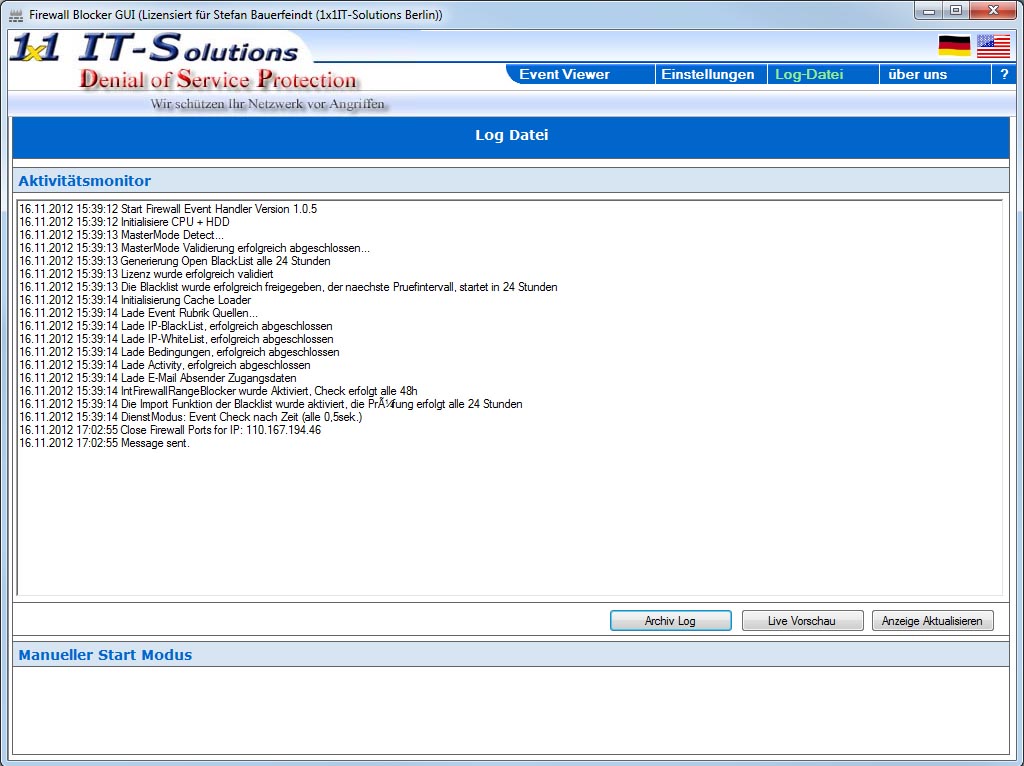

In der Logdatei wird folgendes Event angezeigt:

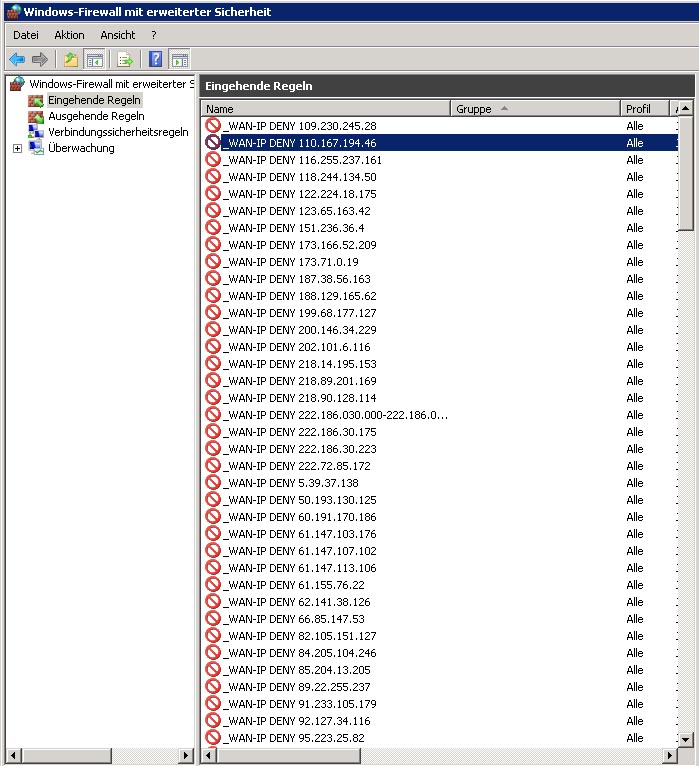

Der Firewall-Port wurde laut Log-Datei geschlossen, prüfen können Sie es in der Windows Firewall:

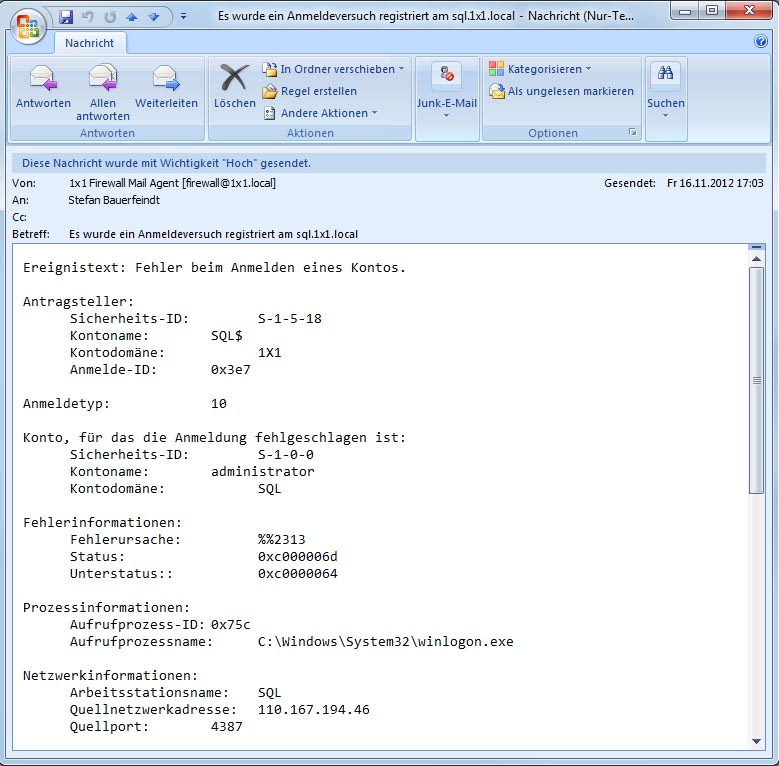

wie konfiguriert erhalten Sie z.B. folgende E-Mails:

Wir sind nun mit unserer Testinstallation am Ende angekommen.

Wenn Sie fragen haben, wir stehen Ihnen jederzeit zur Verfügung.